Шифрование Windows с помощью VeraCrypt

VeraCrypt — это программа, которая используется для шифрования информации. К примеру, на виртуальных дисках с установленной операционной системой Windows. Важно понимать, что в этом случае программа шифрует не только виртуальные носители, но и программу OVM Tools, необходимую для полноценной работы виртуального сервера. В результате пользователям становятся недоступны некоторые функции, например:

- Виртуальный сервер выключается только через опцию «Выключить питание».

- Редактирование текущей конфигурации недоступно через стандартную панель управления.

- Удаленный доступ через гипервизор запрещен.

Поэтому подобное шифрование рекомендуется использовать только при необходимости.

Первоначальное конфигурирование

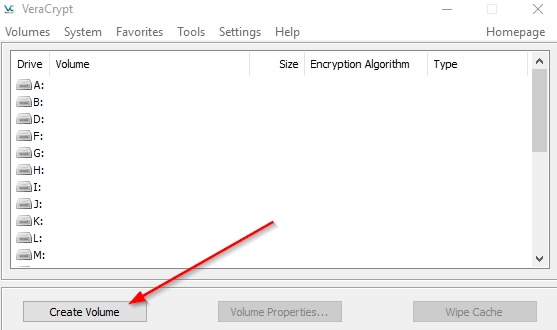

Открываем программу VeraCrypt, выбираем пункт Create Volume:

Скриншот №1. Создать том.

На следующем шаге программа предложит выбрать вариант шифрования. Доступно три опции:

- Программа создаст виртуальное пространство внутри одного файла. Вариант рекомендован для новичков и неопытных пользователей.

- Шифрование логического диска, который не является системным, т.е. на нем не установлена операционная система. Операция также применима и для внешних носителей информации (флэшка, внешний жесткий диск, карта памяти и т.д.).

- Зашифровать системный диск. VeraCrypt скрывает информацию на системном разделе жесткого диска от посторонних лиц. Для загрузки Windows администратору необходимо вводить пароль.

Выберем последний пункт.

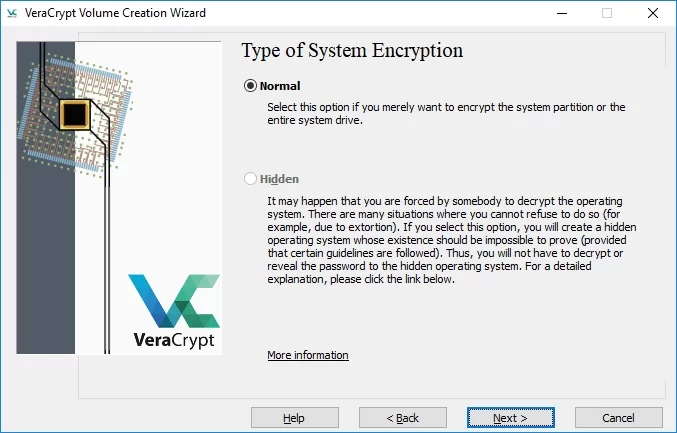

Далее мастер конфигурирования предложит создать обычное, либо скрытое шифрование. В первом случае информация раскрывается при помощи пароля, а во втором — раздел с ОС становится скрытым. Другими словами, системный логический диск становится недоступен при обычном запуске компьютера. Данная опция редко используется, поэтому выбираем первый вариант:

Скриншот №2. Выбираем режим Normal.

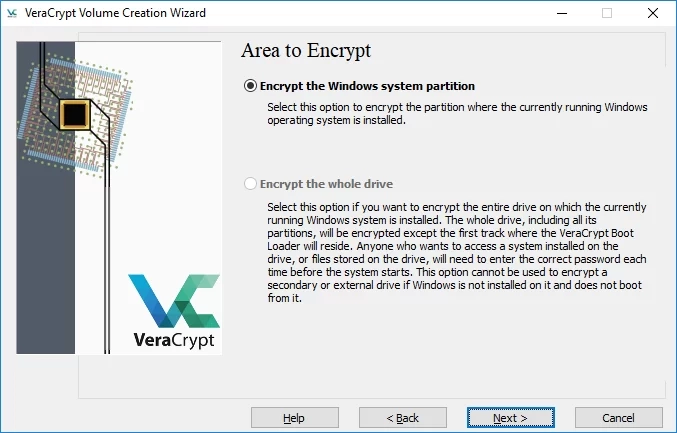

Следующий шаг — выбор области защиты. Программа скроет весь диск, либо только системный раздел. Поскольку в начале настройки будет активна только первая опция:

Скриншот №3. Скрыть системный раздел.

Далее VeraCrypt предложит защитить скрытую область на жестком диске. При использовании облака данный пункт не имеет смысла, так как получить доступ к области невозможно. Поэтому оставляем «Нет».

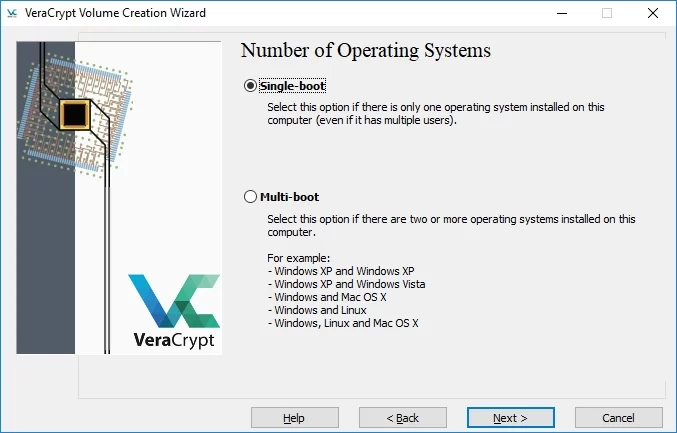

Следующий этап — выбор варианта загрузки ОС. Если установлена единственная операционная система, активируем опцию Single-boot. В противном случае — Multi-boot:

Скриншот №4. Выбор загрузки ОС.

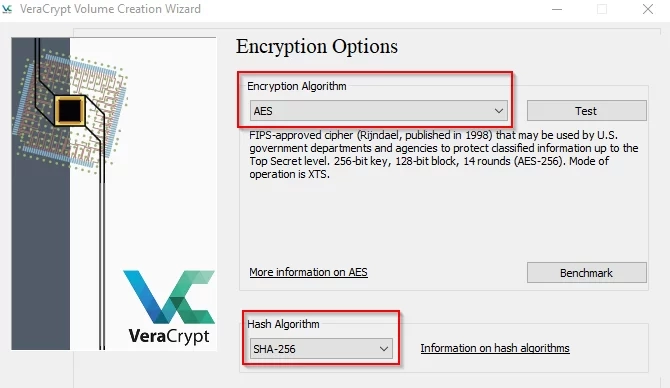

Переходим к выбору типа шифрования и хэширования: программа предлагает более 20 методов. Выберем стандартный вариант AES, а для хэша используем SHA-256:

Скриншот №5. Метод шифрации.

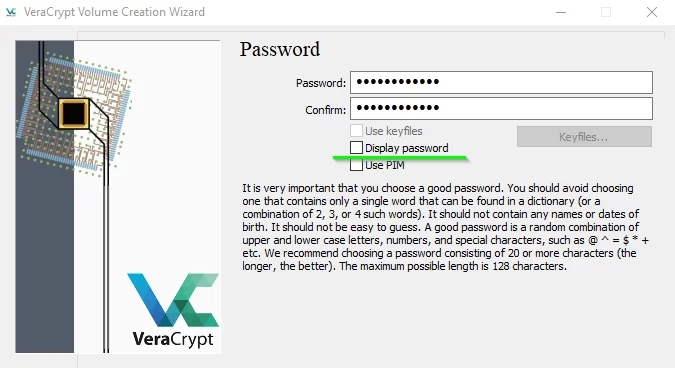

Теперь зададим пароль для снятия защиты с диска:

Скриншот №6. Установка ключа.

Пароль рекомендуется составлять по следующим правилам: минимум 20 символов, наличие заглавных и прописных букв латинского алфавита, а также спецсимволов и цифр.

Важно! Строка, выделенная зеленым цветом на изображении, показывает придуманный пароль. Если желаете проверить введенные символы — активируйте опцию. После подтверждения на мониторе пользователя появится анимационное изображение из хаотично передвигающихся элементов:

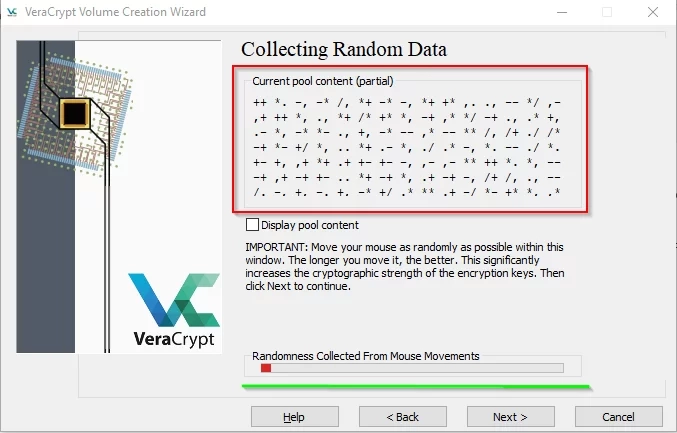

Скриншот №7. Повышение криптостойкости ключа.

Перемещаем мышь случайным образом внутри области, отмеченной красным прямоугольником на скриншоте. При этом будут созданы случайные элементы, которые повысят надежность шифрования данных. Проводим данные действия, пока полоска внизу меню не заполнится. На скриншоте она подчеркнута зеленой линией.

Важно! Рекомендуется полностью заполнить полоску, чтобы получить криптостойкий ключ.

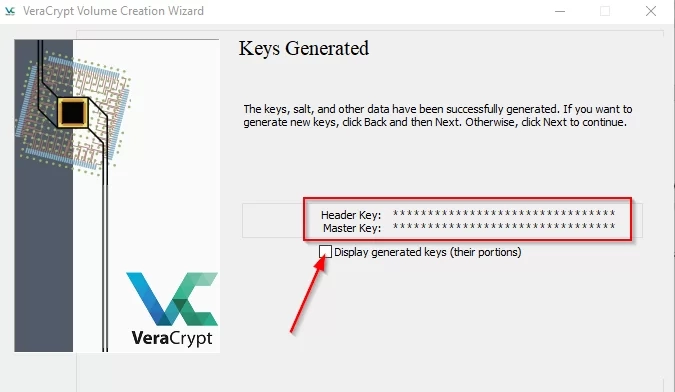

После генерации ключа на экране появится часть сгенерированных элементов защиты:

Скриншот №8. Созданные криптоключи.

Если администратор желает просмотреть сгенерированную часть, выбираем пункт, отмеченный красной стрелкой на изображении.

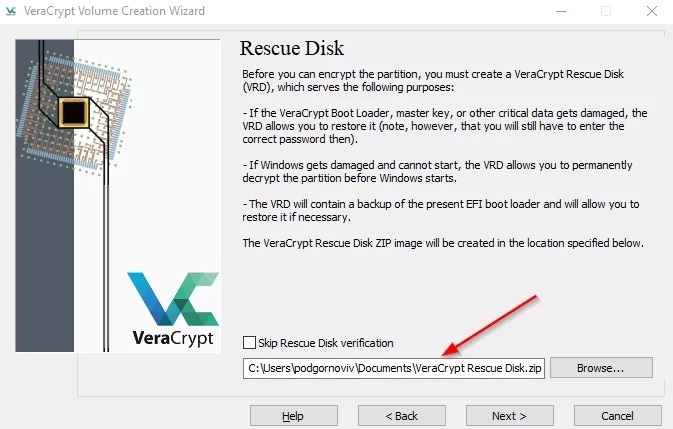

Поскольку носитель или загрузчик программы может быть повреждён, на следующем шаге VeraCrypt предложит создать диск для восстановления.

Скриншот №9. Диск для восстановления.

Выбираем путь для сохранения образа носителя. Указываем метод записи на внешний носитель: флэшка или DVD-диск.

На этом настройка завершена. Следующий этап — тестирования заданных параметров.

Тестирование

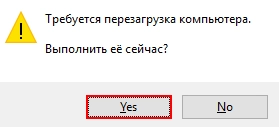

VeraCrypt необходимо протестировать созданную конфигурацию. Нажимаем кнопку «Test». Появится окно с сообщением о перезагрузке ОС. Соглашаемся:

Скриншот №10. Перезапуск ОС.

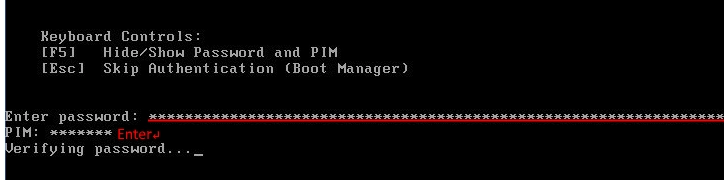

Переходим в панель управления облачным сервером, подключаемся через web-интерфейс. Система попросит ввести пароль, придуманный на этапе конфигурирования шифрования, а также запросит PIM-код. Мы его не создавали, поэтому просто нажмем «Enter»:

Скриншот №11. Подключение к серверу.

Далее гипервизор продолжит конфигурирование операционной системы. Процесс займет максимум 10 минут. По его окончании сервер будет перезагружен. Переподключимся к серверу и увидим сообщение VeraCrypt об успешном окончании тестирования.

Следуя подсказкам мастера, подтверждаем операцию шифрования выбранного системного диска. Процедура длительная и может занимать несколько часов. Администратор в любой момент может выключить сервер, а после включения шифрование продолжится с момента остановки — программа сохраняет процесс в режиме реального времени.

Важно! Выключать оборудование следует только через пункт «По питанию». В противном случае прогресс не сохранится.

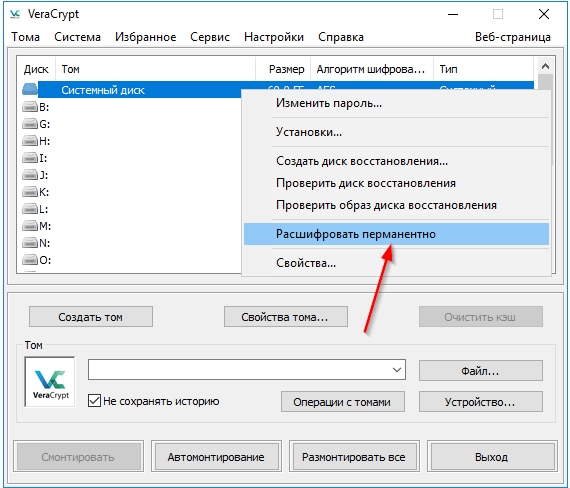

Дешифрация

Если требуется расшифровать диск, запускаем VeraCrypt и открываем контекстное меню через правую кнопку мыши в панели управления:

Скриншот №12. Дешифрация.

Активируем пункт, отмеченный красной стрелкой на изображении. Расшифровка также займет довольно много времени. По окончании операции перезагружаем облачный сервер «По питанию».

Остались вопросы?

Задайте их нашему эксперту и получите квалифицированную консультацию